Категорія: Захист інформації

Види захисту інформації, типи загроз

Network Scanning: заглиблення в світ комп’ютерної безпеки

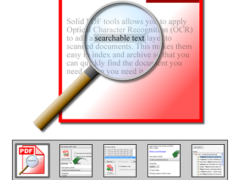

Комп’ютерна безпека є однією з ключових тем в інформаційній епохі, де мережі взаємодіють із нами на кожному кроці. Одним із основних етапів в області тестування безпеки є Network Scanning –...

Foot printing and Reconnaissance

Збір і розвідка інформації, відома також як Footprinting and Reconnaissance, є однією з перших етапів в хакерському процесі, який включає в себе збір і аналіз інформації про цільову систему або...

Інформаційна безпека

Вступ У сучасному цифровому світі, де інформація є нашим найціннішим активом, інформаційна безпека стає надзвичайно важливою. Інформаційна безпека включає в себе заходи, спрямовані на захист конфіденційності, цілісності та доступності інформації....

Резервне копіювання даних

У сучасному цифровому світі, де дані стають все більш цінними та незамінними, резервне копіювання даних є життєвоважливою процедурою. Резервне копіювання даних дозволяє зберегти важливу інформацію та уникнути її втрати в...

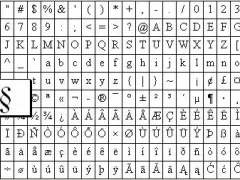

Що таке хешування

Хешування є одним з найважливіших понять в інформаційній безпеці, криптографії та програмуванні. У цій статті ми детально розглянемо, що таке хешування, його призначення, різновиди та застосування в різних областях. Хешування:...

Рівні та способи доступу до ресурсів

Забезпечення безпеки та контролю доступу до різних ресурсів є одним із основних аспектів управління інформаційною системою. У цій статті ми розглянемо рівні та способи доступу до ресурсів і розкриємо їх...

Основні ознаки спаму й фішингу

Інтернет є великим і складним середовищем, де користувачі вступають у контакт з різними видами повідомлень і інформації. Серед цих повідомлень нерідко зустрічаються спам та фішингові атаки. Спам – це небажані...

Резервне копіювання даних

Резервне копіювання даних є важливим процесом, який допомагає забезпечити безпеку та надійність цифрової інформації. У світі, де дані стають все більш цінними, резервне копіювання є незамінним інструментом для захисту від...

Основні дії для захисту персональних комп’ютерів від шкідливого програмного забезпечення

Персональні комп’ютери є незамінними інструментами в нашому сучасному світі, проте вони також стають мішенню для шкідливого програмного забезпечення. Від вірусів та троянських програм до шпигунського ПЗ та розширень браузера, загрози...

Ліцензії на програмне забезпечення, їх типи

Ліцензії на програмне забезпечення відіграють важливу роль у світі технологій. Вони визначають правила використання та розповсюдження програмного забезпечення. У цій статті ми розглянемо основні типи ліцензій на програмне забезпечення, щоб...